こちらはPhoenix ContactのSecurity Router FL MGUARD 1105を利用した新しい記事シリーズです!サイバーセキュリティは現在我々のFA業界にも欠かせない課題の一つであり、自分も勉強しないといけないと思いました。

最初にSecurity Router FL MGUARD 1105の簡単な紹介・セットアップやセキュリティの考え方などから始めます。

さ、FAを楽しもう。

Reference Video

前書き

いつも私の技術ブログとYouTubeチャンネルをご覧いただき、心より感謝申し上げます。また、いまFullさん(full@桜 八重 (@fulhause) / X)と共に毎週水曜日の夜にお届けしている「高橋クリス」ラジオ番組を運営しています。

現在、私達の活動はほぼ無償で続けており、より多くのコンテンツを提供するためには、皆様の温かいご支援が大変重要です。もし可能であれば、以下のリンクから応援していただけると大変嬉しく思います。

高橋クリスのメンバーシップ

こちらはFullさん(full@桜 八重 (@fulhause) / X)と共にやっているラジオにメンバーシップを登録いただけます。

https://note.com/fulhause/membership/join

AMAZON ギフトリスト

こちらは自分のブログのコンテンツ制作や設備の充実に大いに役立てさせていただきます。

https://www.amazon.co.jp/hz/wishlist/ls/H7W3RRD7C5QG?ref_=wl_share

Patreon

こちらは自分のブログのコンテンツ制作や設備の充実に対する小さな応援の気持ちのPatreonです。

https://www.patreon.com/user?u=84249391

皆様のサポートが、私たちの活動をより充実させる力となります。

どうぞよろしくお願いします。

メールアドレス(*=@)

X

Cybersecurity…

サイバーセキュリティでは、コンポーネント、ネットワーク、システムを不正アクセスから保護し、データの完全性を確保する必要があります。そのためには、ネットワーク対応のデバイス、ソリューション、PCベースのソフトウェアを保護するための組織的・技術的対策を講じる必要があります。

Recommendation

✓コンポーネントやシステムを公共ネットワークを分離

コンポーネントやシステムをパブリック・ネットワークに統合することは避け、パブリック・ネットワーク経由でコンポーネントやシステムにアクセスする必要がある場合は、VPN(Virtual Private Network)を使用します。

✓ファイアウォールの設定

ファイアウォールを設定し、ネットワーク、およびネットワークに統合されたコンポーネントやシステムを外部からの影響から保護します。 ファイアウォールを使用して、ネットワークをセグメント化したり、コントローラを分離します。

✓未使用の通信チャンネルを停止する

使用しているコンポーネントの中に、未使用の通信チャネル(SNMP、FTP、BootP、DCPなど)を無効にします。

✓システム計画にDefense-in-Depthを考慮する

コンポーネント、ネットワーク、システムを保護する場合、これまで単独で検討されてきた対策を実施するだけでは不十分です。Defense-in-Depth戦略は、オペレーター、インテグレーター、メーカーを含むいくつかの協調した対策を包含するとよいでしょう。

✓アクセス権の制限

コンポーネント、ネットワーク、システムに対するアクセス権を、承認が厳密に必要な個人に制限し、未使用のユーザーアカウントを停止しましょう。

✓安全なアクセス

ひとまず、初回起動後にデフォルトのログイン情報を変更するように心にかけましょう。また、複雑さと耐用年数を反映した安全なパスワードを使用しましょう。

そのパスワードは、その用途に適用される規則に従って変更し、ランダムに生成されたパスワードを持つパスワードマネージャーを使用してください。

また、可能な限り、中央ユーザー管理システムを使用して、ユーザー管理とログイン情報管理を簡素化してください。

✓リ安全なアクセスパスを使ってりモートアクセスする

リモートアクセスには、VPN(Virtual Private Network)やHTTPSなどの安全なアクセス経路を使用する。

✓セキュリティ関連のイベントロギングを有効化

セキュリティ・ガイドラインおよびデータ保護に関する法的要件に従って、セキュリティ関連のイベント・ロギングを有効にする。

✓最新のファームウェアバージョンを使用する

使用するすべての機器のファームウェアが常に最新であることを確認してください。また使用中のデバイス、公表されているセキュリティ脆弱性に関するセキュリティ勧告を確認しましょう。

✓最新のセキュリティソフトウェアを使用する

すべてのPCにセキュリティ・ソフトウェアをインストールし、ウイルス、トロイの木馬、その他のマルウェアなどのセキュリティ・リスクを検出して排除し、常に最新のデータベースを使用していることを確認します。

✓定期的な脅威分析の実施しましょう

自社のコンポーネント、ネットワーク、システムに対して講じた対策が現在も十分な保護効果を発揮しているかどうかを判断するために、脅威分析を定期的に実施する必要があります。

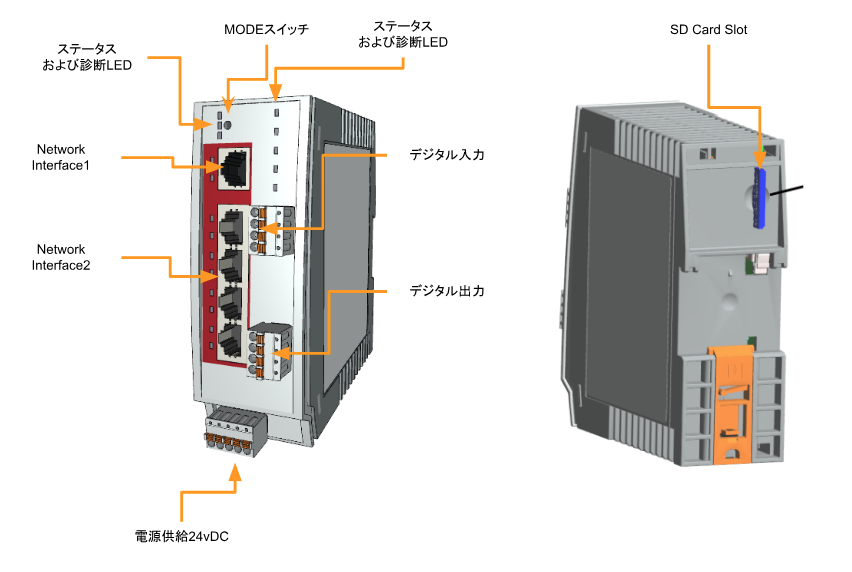

✓SDカードへの安全なアクセス

SDカードを搭載した機器には、不正な物理的アクセスに対する保護が必要です。SDカードは、従来のSDカードリーダーでいつでも読み取ることができます。SDカードを不正な物理アクセスから保護しない場合(安全な管理キャビネットを使用するなど)、機密データには誰でもアクセスできます。

SDカードに権限のない人がアクセスできないようにし、SDカードを破棄する際は、データが復元できないことを確認してください。

FL MGUARD 1000?

FL MGUARD 1000シリーズは、ステートフル・パケット・インスペクション・ファイアウォールを内蔵した産業用セキュリティ・ルーターです。高いデータスループットを提供し、生産セルや個々のマシンを不正操作から分散保護するのに役に立ちます。

NAT router

ルーターまたはゲートウェイとして、デバイスはサブネットまたはネットワークゾーンに接続します。各ネットワークゾーンに個別のIPアドレスが設定され、それを経由してデバイスにネットワークからアクセスできます。

NAT機能(IPマスカレード、1:1 NAT、ポート転送)を使用すると、マシンやサブネットのIP設定を変更することなく、同じIP設定の別々のマシン(PLC)や複数のサブネットを既存のネットワークに簡単に統合できます。

Security by Design

すべてのmGuardデバイスは、実績のあるmGuardセキュリティ・テクノロジーを搭載しており、ネットワーク・セキュリティ要件を満たすようにゼロから設計されています。デバイスは強力なファイアウォールを使用しています。システムおよびネットワーク・サービスは強化されています。

Vulnerabilities – quickly closed (PSIRT)

すべての使用済みコンポーネントは、PSIRT プロセス(Product Security Incident Response Team)を通じて継続的に監視されます。検出または報告されたセキュリティ・ギャップは直ちに分析され、必要であれば閉鎖される。

詳しくはこちらのサイトを参照してください。

https://www.phoenixcontact.com/de-de/service-und-support/psirt?cpn=murl_psirt&murl=psirt

Layout

こちらは今回記事で使用するFL MGUARD 1105のLayoutになります。

Factory settings

工場出荷時の設定では、デバイスは以下のように構成されています。

XF1

ネットワーク内にDHCPサーバーがあれば、IPアドレスは自動的に割り当てられます。また、IPマスカレード(NAT)は、ネットワークインターフェースXF1(ネットゾーン1のダウンストリーム)を経由してデバイスを出るすべてのルーティングされたデータパケットに適用されます。

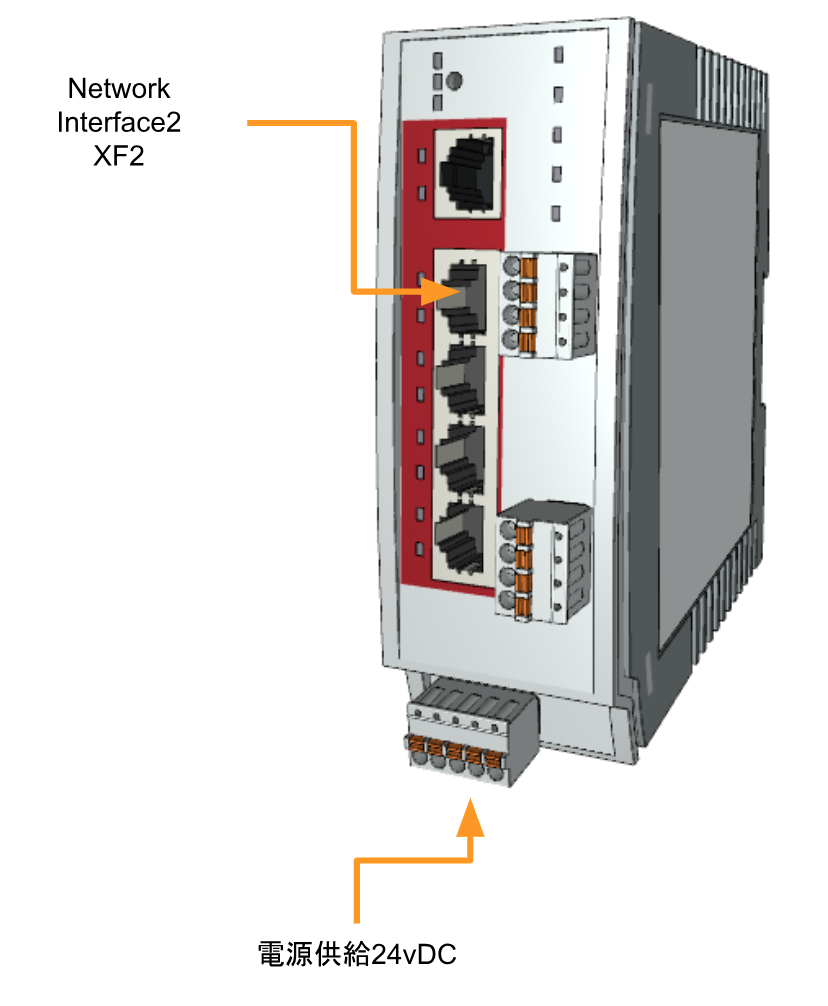

XF2

IP=192.168.1.1、ネットマスク=24になります。

User access

WBMとConfig APIのユーザーインターフェースでは、ユーザー名とパスワードはDefault状態に戻ります。

- User name: admin

- Password private

Start UP!

それではFL MGUARD 1105を電源入れ、LANケーブルをXF2に差しましょう。

Access Web Server

ChromeやFirefoxなどのBrowserを立ち上げ、XF02のDefault IPアドレスhttps://192.168.1.1にアクセスしましょう。こちらはFL MGUARD 1105のWeb server Login画面になります。

DefaultではUsername=admin、Password=privateです。

Done!FL MGUARD 1105のWeb ServerにLoginできました。

Updating Firmware

最初にFL MGUARD 1105のFirmwareを更新するため、下記のサイドからDownloads>Firmware>Downloadしてください。

https://www.phoenixcontact.com/en-pc/products/router-fl-mguard-1105-1153078

Softwareライセンスを同意し、アップデートパッケージをDownloadしてください。

このようなZIP FileがDownloadされました。

次はManagement>Firmware update>Updateをクリックします。

先ほどDownloadしたZIPを解凍し、.update.signedというFileを選択しましょう。

Update in progress のメッセージが表示されますので、少々お待ち下さい…

Done!Firmwareが更新されました。

2024年12月時点でVersion1.8.0が最新です。

Device access

Management>Device accessでNetwork Interface1と2のアクセス権を制限することができます。アクセスルールにより、デバイスのウェブサーバー(ウェブベース管理またはコンフィグAPI)へのアクセスを利用可能なネットゾーンの1つに制限することができます。この機能を有効にすると、選択したネットゾーンからデバイスの HTTPS サーバーへのアクセスが許可されます(TCP ポート 443)。

Time and date setting

次はManagement>Time and DateでFL MGUARD 1105の時間を設定しましょう。

今回の記事ではNTP Serverを用意しなかったので、NTP Serverの時間同期機能を無効にします。

そのかわりにSet time and dateのFieldの隣にあるカレンダーボタンをクリックします。

FL MGUARD 1105の時間を設定しましょう。

最後は赤枠のボタンをクリックし設定を保存します。

Done!FL MGUARD 1105の時間が変更されました。

Network Interface

今回はFL MGUARD 1105のNetwork Interfaceの設定を変更するため、Management>Interfacesをクリックします。Net zone1とNet zone2を実際のアプリケーションに合わせて設定しましょう。

DHCP Server

Management>DHCP ServerでFL MGUARD 1105にDHCP Server機能を有効にするかを設定できます。