こちらはPhoenix ContactのSecurity Router FL MGUARD 1105を利用した新しい記事シリーズです!サイバーセキュリティは現在我々のFA業界にも欠かせない課題の一つであり、自分も勉強しないといけないと思いました。

第2話はPort forwardingの説明や設定方法をお話しします。

さ、FAを楽しもう。

Reference Link

Reference Video

前書き

いつも私の技術ブログとYouTubeチャンネルをご覧いただき、心より感謝申し上げます。また、いまFullさん(full@桜 八重 (@fulhause) / X)と共に毎週水曜日の夜にお届けしている「高橋クリス」ラジオ番組を運営しています。

現在、私達の活動はほぼ無償で続けており、より多くのコンテンツを提供するためには、皆様の温かいご支援が大変重要です。もし可能であれば、以下のリンクから応援していただけると大変嬉しく思います。

高橋クリスのメンバーシップ

こちらはFullさん(full@桜 八重 (@fulhause) / X)と共にやっているラジオにメンバーシップを登録いただけます。

https://note.com/fulhause/membership/join

AMAZON ギフトリスト

こちらは自分のブログのコンテンツ制作や設備の充実に大いに役立てさせていただきます。

https://www.amazon.co.jp/hz/wishlist/ls/H7W3RRD7C5QG?ref_=wl_share

Patreon

こちらは自分のブログのコンテンツ制作や設備の充実に対する小さな応援の気持ちのPatreonです。

https://www.patreon.com/user?u=84249391

皆様のサポートが、私たちの活動をより充実させる力となります。

どうぞよろしくお願いします。

メールアドレス(*=@)

X

Cybersecurity…

前回の記事では、デバイスやソリューションに関するセキュリティ対策を簡単にリストアップしましたが、今回はPCペースのソフトウェアに関するセキュリティについて話しましょう。PCベースのソフトウェアは、デバイス、ネットワーク、ソリューションのセットアップ、設定、プログラム、モニターなどに使用されます。また、エンジニアリング・ソフトウェアは、デバイスやソリューションを操作することができます。それらの不正操作のリスクを減らすため、定期的にセキュリティ評価を行いましょう。

Recommendation

✓PCによるハードニングと組織対策

オートメーション・ソリューション環境で使用されるすべての PC を、セキュリティー関連の操作から保護するようにしましょう。

- 定期的にPCを起動し、不正操作から保護されたデータキャリアからのみ起動する

- 絶対に権限が必要な人員のみに制限付きのアクセス権を設定する

- 強固なパスワードと、その強固さを維持するためのルールで、不正アクセスからシステムを保護する

- 未使用のサービスを停止する

- 使用していないソフトウェアをアンインストールする

- ファイアウォールを使ってアクセスを制限する

- 許可リストツールを使用して、重要なディレクトリとデータを不正な変更から保護する

- セキュリティ指令およびデータ保護に関する法的要件に従って、セキュリティ関連のイベントロギングを有効にする。

- セキュリティ指令に従ってアップデート機能を有効にする

- 自動画面ロック機能と指定時間後の自動ログアウトを有効にする

- 定期的にバックアップを行う

- 承認されたソースからのデータおよびソフトウェアのみを使用する

- 電子メールなど、不明なソースからのハイパーリンクは使用しない

✓最新のソフトウェアを使用すること

チームのエンジニアリング・ソフトウェア、オペレーティング・システムなど)常に最新のソフトウェア・バージョンを使用しましょう。

- 各製品ページで、ソフトウェアのアップデートがないか確認してください

- 各ソフトウェアバージョンの変更ノートを参照してください

- 各製品ページで公表されているセキュリティ脆弱性に関するセキュリティ勧告を確認しましょう。Phoenix Contact製品はこちらのページになります。

https://www.phoenixcontact.com/de-de/service-und-support/psirt?cpn=murl_psirt&murl=psirt

✓最新のセキュリティ・ソフトウェアを使用すること

システムで常に最新のセキュリティ・ソフトウェアを使用してるかを意識しましょう。

- すべてのPCにセキュリティソフトウェアをインストールし、ウイルス、トロイの木馬、その他のマルウェアなどのセキュリティリスクを検出して排除する

- セキュリティ・ソフトウェアが常に最新で、最新のデータベースを使用していることを確認する

Routes?

デバイスがルーター・モードで動作している場合、異なるサブネット間のゲートウェイとして機能します。

Routesに静的設定を使用すると、デバイスはデフォルトゲートウェイが知らないネットワーク宛先に到達することができます。これらの宛先は、デバイスをデフォルトゲートウェイとして使用する接続ネットワーククライアントからもアクセスできます。

Routerはデータはデバイスの2つのネットワーク・インターフェイス(ネットゾーン)間でルーティングすることが可能ですが、 工場出荷時の設定では、ネットゾーン1からネットゾーン2へのデータトラフィックはファイアウォールによってブロックされています。

しかし、以下の設定で異なるゾーンでデータトラフィックを実現できます。

- ファイアウォール機能により、個別または複数のネットワーククライアントへのネットワークアクセスを特別に許可またはブロックすることができます。

- NAT機能を使えば、ネットゾーン間のデータ交換が可能になります。

Port forwarding..

ポート転送では、IPアドレスと特定のデバイスポートに送信されたデータパケットは、ネットワーク内の別の宛先IPアドレスと別の宛先ポートに転送されることができる技術です。

受信データパケットのヘッダーにある元の宛先IPアドレスと元の宛先ポートは、ポート転送ルールに従って変換されます。

ヘッダー変換は、デバイスのConnection Tracking tableに入力されます。 レスポンスパケットはこれらのエントリーと比較され、ヘッダーデータは元の値に変換される。

注意するのはファイアウォールは、ポート転送ルールで定義されたIPアドレスとポートからのデータトラフィックを自動的に許可します。

Detailed Usage?

✓ 遠隔監視と制御

産業作業では多くの場合、装置、機械、プロセスの継続的な監視が必要であり、 Port Forwardingは、これらのシステムへのリモートアクセスを可能にし、オペレータが遠隔地からパラメータを監視し、調整を行うことを可能にします。

例えば、技術者は、安全な接続を介して製造機械の制御システムにリモートアクセスし、パフォーマンスを監視して問題を診断することができます。

✓IoTデバイスの統合

多くの産業環境では、データ収集と自動化のためにIoTデバイスが活用されています。 Port Forwardingは、これらのデバイスがインターネットを介して中央サーバーやコントロールセンターと通信することを可能にします。

例えば、生産ラインのセンサーは、サービス・アクセシビリティのためにポート転送を使用して、分析のために中央ダッシュボードにデータを送り返すことができます。

✓SCADAシステム

監視制御およびデータ収集(SCADA)システムは、産業プロセスの監視および制御のためにリモートアクセスを必要とすることが多く、 ポート転送は、このアクセスを安全に行うことができます。

例えば、エンジニアはSCADAシステムにリモートアクセスし、ポンプ、バルブ、アラームを制御し、運転効率を確保することができます。

✓メンテナンスとサポート

産業用機器は、定期的なメンテナンスやトラブルシューティングを必要とすることが多く、 ポートフォワーディングは、サポート担当者やメーカーが診断や修理のためにシステムにリモート接続することを可能にします。

例えば、 サービス・プロバイダーは、実際に訪問することなく、機械の制御システムにアクセスして問題を診断できるため、ダウンタイムが短縮できます。

✓データの共有と統合

ポート転送は、産業エコシステム内の異なるシステムやデータベースの統合を可能にし、アプリケーション間でデータがシームレスに送信することを可能にする。

例えば、製造実行システム(MES)と倉庫管理システム(WMS)を統合し、オペレーションの可視性と在庫管理の改善に活用できます。

✓遠隔トレーニング

機器やソフトウェアに関するスタッフのトレーニングは、ポート転送を使用してリモートで行うことができるため、トレーナーは現場にいなくてもアクセスを共有し、機能のデモンストレーションを行うことができます。

例えば、新しい機械やソフトウェアアプリケーションの使用方法について、システムにリモートアクセスして従業員向けのオンライントレーニングセッションを実施することに活用できます。

セキュリティへの配慮

産業用アプリケーションにポートフォワーディングを組み込むことで、効率を高め、プロアクティブなメンテナンスを可能にし、運用の柔軟性を向上させることができますが、セキュリティ上のリスクもありますので、色々なセキュリティ対策の対応も必要です。例えば…

- 強力な認証と安全なパスワードを導入する

- 安全なリモート接続には仮想プライベートネットワーク(VPN)を使用する

- 接続されているシステムやデバイスを定期的に更新する

- ネットワーク・トラフィックを監視し、不正アクセスの試みを監視する

Start it!

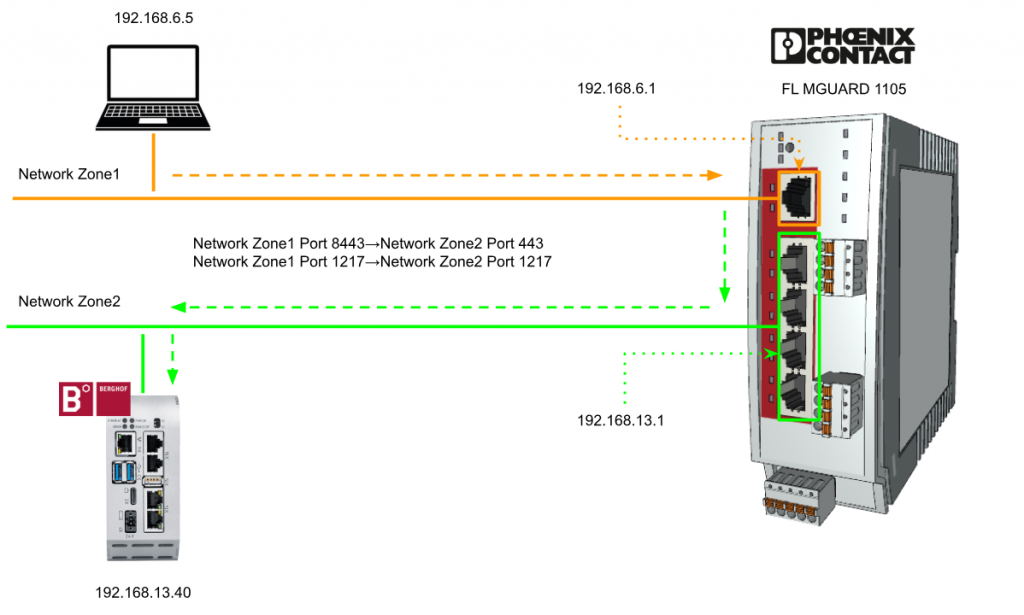

それではPhoenix ContactのSecurity Router FL MGUARD 1105でPort Forwaringのネットワーク構成を設定しましょう。下図ではNetwork Zone1(OFFICEエリア)には自分のPCがあり、 FL MGUARD 1105のXF1に接続しています。そしてNetwork Zone2(OTエリア)にはBerghof社のRaspberry Controllerが配置されます。

これから自分のPCでBerghof社のRaspberry ControllerのWeb ServerとCodesys Runtimeにアクセスしていきます。

Configure Interface

最初にネットワークゾーン1とゾーン2のInterface設定を行います。

FL MGUARD 1105のWeb Serverにアクセスし、Interfaces>Interfaces> Net zone1とNet zone2のIPアドレス設定などを実際のアプリケーションに合わせて設定しましょう。

Network Mode

今回の記事はPort Forwaring機能を使用しますので、Interfaces>Interfaces>ModeをRouterに設定してください。

今後もStealthモードを設定しますので、お楽しみに!

Configure Table

次はPort Forwaringの設定テーブルをFL MGUARD 1105に追加します。

Port forwardingや1:1 NATの設定をするにはNAT Tabをクリックします。これかはNATの設定を簡単に説明します。

IP Masquerade

ネットワークアドレス変換(NAT)の大きな機能としては、接続されたネットワーククライアントの実際のIPアドレスを外部のネットワークデバイスから隠すために使用されます。

ネットワーク・クライアントがデバイスを介してデータを送信するとき、デバイスはソースIPアドレス(src_ip)を(送信インタフェースの)自身のIPアドレスに置き換えます。

送信元 IP アドレスとして、データ受信者は常に mGuard デバイスの IP アドレスを知らされます。 そして、応答パケットをmGuardデバイスに送信します。mGuardデバイスはそれを元の送信者(ネットワーククライアント)に転送します。

今回の構成ではNet Zone2をMasqueradeしますので、Zone2のRadioボタンをOnにしましょう。

次はAdd RowでPort forwardingルールをクリックしルートを追加できます。

Done!

Protocol

ルールが適用されるようにデータパケットを送信するために使用するネットワークプロトコルを設定します(Default=TCP)。

From

ルールが適用されるように、データパケットをデバイスに送信する必要があるネットゾーンを設定します。

- From Net zone1=Network Zone1からNetwork Zone2に転送するデータパケット

- From Net zone2=Network Zone2からNetwork Zone1に転送するデータパケット

Incoming port

ルールが適用されるように、データ・パケットを送信する必要があるデバイス・ネットワーク・ポートを設定します。このポートに送られたデータパケットは通常、指定された宛先IPアドレス(To IP)と定義された宛先ポート(To port)に転送されます。

- データパケットヘッダーの宛先IPアドレスは、ルール(To IP)で定義された宛先IPアドレスに変換されます。

- データパケットヘッダーの宛先ポートは、ルールで定義された宛先ポート(To port)に変換されます。

Incoming portに設定できるのは 1〜65535まで、以下のポートはデバイスのサービスで使用されるため設定できません。

- dns (53)

- https (443)

- ntp (123)

- snmp (161)

- dhcp (67, 68)

To IP

ルール適用時に受信データパケットを転送する宛先クライアントのIPアドレスを設定します。データパケットのヘッダーにある元の宛先アドレスは、このIPアドレスに変換できます。

To Port

ルールが適用された場合、受信データパケットが転送されるネットワークポートを設定できます。 データパケットヘッダーの元の宛先ポートは、このポートに変換されます。

Result

こちらは今回記事で設定したPort Forwardingになります。

下図のように、192.168.6.1:1217のデータを192.168.13.40:1217に転送します。また192.168.6.1:8443のデータを192.168.13.40:443に転送します。

Save

最後は設定を保存しましょう。

Result

ChromeなどのWeb browserで192.168.6.1:8443をアクセスします(つまりFL MGUARD 1105 XF1のネットワークインタフェース)。

Done!BERGHOF Raspberry ControllerのWeb Serverにアクセスできました。

次はCodesys IDE上でBerghofのControllerにアクセスしたので、Communication Settings>Gateway> Add new Gatewayをします。

IP-AddressをFL MGUARD 1105 XF1のネットワークInterface IPアドレスに設定します。

Done!次はDrop-Listから先ほど追加したGatewayを設定します。

Scan networkをクリックします。

BerghofのControllerを検索できました。

それで接続Okです。

もちろんプロジェクトのDownload・Upload・Monitiorなどもできます!