こちらはPhoenix ContactのSecurity Router FL MGUARD 1105を利用した新しい記事シリーズです!サイバーセキュリティは現在我々のFA業界にも欠かせない課題の一つであり、自分も勉強しないといけないと思いました。

第4話はStealth modeの説明や設定方法をお話しします。

さ、FAを楽しもう。

Reference Link

Reference Video

前書き

いつも私の技術ブログとYouTubeチャンネルをご覧いただき、心より感謝申し上げます。また、いまFullさん(full@桜 八重 (@fulhause) / X)と共に毎週水曜日の夜にお届けしている「高橋クリス」ラジオ番組を運営しています。

現在、私達の活動はほぼ無償で続けており、より多くのコンテンツを提供するためには、皆様の温かいご支援が大変重要です。もし可能であれば、以下のリンクから応援していただけると大変嬉しく思います。

高橋クリスのメンバーシップ

こちらはFullさん(full@桜 八重 (@fulhause) / X)と共にやっているラジオにメンバーシップを登録いただけます。

https://note.com/fulhause/membership/join

AMAZON ギフトリスト

こちらは自分のブログのコンテンツ制作や設備の充実に大いに役立てさせていただきます。

https://www.amazon.co.jp/hz/wishlist/ls/H7W3RRD7C5QG?ref_=wl_share

Patreon

こちらは自分のブログのコンテンツ制作や設備の充実に対する小さな応援の気持ちのPatreonです。

https://www.patreon.com/user?u=84249391

皆様のサポートが、私たちの活動をより充実させる力となります。

どうぞよろしくお願いします。

メールアドレス(*=@)

X

IEC 62443

企業のセキュリティは、IT(情報技術)とOT(運用技術)の2つの世界に根ざしている。この2つの世界を守るため、ITではISO27001/2に準拠した情報セキュリティマネジメントシステム(ISMS)が導入され、これからOTへと展開する必要があります。

ISMSの要求事項には、技術的要求事項と組織的要求事項の両方が含まれます。IEC 62443-2-1を使用すると、技術的な要件は、OT、産業用オートメーション制御システム(IACS)環境の対策に参照することができます。したがって、IEC 62443はISO 27001規格を補足するものであることを考えてください。

この2つの規格を組み合わせることで、サイバー脅威から保護するための総合的なアプローチが実現できます。IEC 62443シリーズに記載されている対策は以下の通り:

- ネットワークの構成とセグメンテーション

- 保存・送信中のデータ保護

- ユーザーの認証

- ユーザーとシステムのアクションの監視とロギング

- 使用デバイスのセキュリティ強化

- 設定、更新、バックアップ、リストアシステムを管理するための組織要件

defense-in-depth…

IEC62443の特別な要素は、包括的なセキュリティ・バイ・デザイン・アプローチであり、操作プロセスに対する要求事項から、システムや製品に対する要求事項まで、幅広く、手続き的、技術的な対策と要求事項の両方が記述されています。

IEC 62443の重要なセキュリティ・コンセプトのひとつは「defense-in-depth」であり、複数のセキュリティ・メカニズムを次々と重ねることで、攻撃者にとってより困難な状況を作り出します。

例えば、ネットワーク経由で攻撃を仕掛けるには、攻撃者はまず、標的のコンポーネントに到達する前に、1つ以上のファイアウォールを乗り越えなければならないんです。その後、ユーザー・ログインを克服しなければならないが、内部セキュリティ・メカニズムによって阻止されることになります。

✓企業レベル

企業レベルでは以下の対策ができます。

- 物理的対策

- 認証の概念(進入、入場、アクセス)

- 意識向上トレーニング

- ISMSプロセス

✓ネットワークレベル

ネットワークレベルでは以下の対策ができます。

- ネットワークセグメンテーション(ゾーン、コンジット)

- VPN

- 暗号化

- ファイアウォール

- 攻撃検知

✓製品ワークレベル

製品レベルでは以下の対策ができます。

- セキュリティ機能

- システムの堅牢化

- “セキュリティ・バイ・デザイン」コンポーネント

360° security concept

フエニックス・コンタクトは2017年にIEC 62443の導入を開始し、360° security conceptを確立し、「セキュリティは当社の製品とソリューションのライフサイクル全体に定着している」という指針を実践しています。今回の記事ではフエニックス・コンタクトのセキュリティに対する取り組みを見ていきましょう。

✓セキュリティ開発プロセス

IEC 62443-4-1 に準拠したセキュリティ開発プロセスは、開発と製品の完全なライフサイクルの前提条件であります。これは、確立されたサイバーセキュリティ手法であるセキュリティ・バイ・デザイン(security-by-design)と深層防御(defense-in-depth)に準拠した開発を定義するだけでなく、脆弱性の監視と定期的なセキュリティ更新を保証するものです。

✓セキュリティ製品

セキュリティ製品は、4-1 開発プロセスに従って開発され、機能的なセキュリティ要件を次のシステム構成に満たします。 例えば、

- DDoS攻撃(分散型サービス拒否)に対する保護

- ユーザー管理

- 伝送中のデータの機密性

- ストレージ

などなどです。2021年、PLCnext ControlはIEC 62443-4-1 ML3 / 4-2 SL2フィーチャーセットに準拠した認証を取得したコントローラで、その他のセキュリティ製品も現在開発中または認証取得中だそうです。

✓✓PLCnext Control:IEC 62443認定の安全性とセキュリティ

360°セキュリティコンセプトの一環として、PLCnext ControlはIEC 62443-4-1 ML3 / 4-2 SL2フィーチャーセットに準拠し、テュフズードの認証を受けたコントローラです。

この認証には、さらに PLCnext Controls が継続的に追加され、2022 年に拡張され、PLCnext Control ファミリの機能安全デバイスが追加されました。

PLCnext Control の IEC 62443 認証には、広範なセキュリティ機能が含まれています:

- 最小限の機能設定としてのセキュリティ・プロファイル

- ファイアウォール、ネットワークセグメンテーション、ネットワーク負荷の監視と制限

- アクセス・セキュア通信のためのTLSセキュリティ

- 非対称暗号と鍵管理のための証明書管理

- ユーザー管理、ロールベースのローカル管理、中央ユーザー管理システムへの接続

- ローカルおよびセントラル接続によるイベント・ロギング・システム

- PSIRTは、使用されているソフトウェア・コンポーネントの既知の脆弱性を自動的に監視し、セキュリティ・アドバイザリを発行します。

- セキュリティ・アップデート(ファームウェアとアプリケーション)のためのデバイスの中央管理、バックアップとリストアの管理としてのデバイスとアップデート管理アプリ

✓✓mGuardセキュリティ・ルーター

今回のシリーズで使用したmGuardセキュリティ・ルーターが産業用ネットワークを強力に保護する包括的なセキュリティ機能を搭載しており、産業用ネットワークを不正アクセスやマルウェアから保護します。実績のあるmGuardセキュリティ技術により、機械または生産ネットワーク内の通信を制御し、保護することができます。この製品は、Phoenix Contactの包括的な360°セキュリティ・コンセプトの一部です。

産業用ルーターは、IEC 62443-4-1 ML3に準拠した認定開発プロセスに沿って開発され、広範なセキュリティ機能を備えています。アプリケーションに応じて様々な機能を持つインテリジェントなファイアウォールがあります。

- 条件付きファイアウォール

- DNS名ベースのファイアウォール

- ユーザーファイアウォール

- ファイアウォールの冗長性

- NATおよび1:1 NAT付きルーター

- IPsec VPN機能

- 証明書ベース

- I/Oで切り替え可能

- ローカルおよび集中型(RADIUS)ユーザー管理設定

- ローカルおよび集中型セキュリティ・ロギング

- NTP:ネットワーク全体の時刻同期

- mGuardデバイス・マネージャーによるデバイスおよび更新管理

- システム利用通知

PLCnext Control のサイバーセキュリティは、mGuard テクノロジーによってシステム的に補完できます。システムのアプリケーションとリスク分析に応じて、追加のデバイスをセグメンテーション、追加のファイアウォール、または VPN 経由のセキュリティ(リモートメンテナンスやクラウドアクセスなど)に使用できます。

両方のソリューションの相互作用は、システムまたはマシン・ネットワークの全体的な保護になります。

✓セキュリティなサービス

システムインテグレーターやオペレーターとともにセキュリティソリューションについて議論し、助言し、設置し、保守するためには、チームが適切なサイバーセキュリティスキルを保有し、実証する必要があります。フエニックス・コンタクトにもIEC 62443-2-4に準拠した認定チームがあり、あなたの専門的なセキュリティコンサルタントでもあります。

✓セキュリティなソリューション

テンプレート(設計図)は、さまざまなソリューションや市場向けに開発され、必要に応じてIEC 62443-3-3に従って認証されています。ディスカッションやコンセプトワークを容易にするなどのソリューション認証におけるフエニックス・コンタクトの専門知識を実証します。

✓PSIRT

製品セキュリティインシデント対応チーム(PSIRT)は、フエニックス・コンタクトの製品、ソリューション、およびサービスに関連する潜在的なセキュリティ脆弱性、インシデント、およびその他のセキュリティ問題に対応することを任務とする中心的なチームです。

PSIRTは、開示、調査、内部調整を管理し、確認された脆弱性に関するセキュリティアドバイザリを公表します。また、それら認証はすべて、テュフズードによる年次監査によって監視されています。

Example

こちらはIEC 62443-3-3に準拠し、テュフズードの認証を受けた「遠隔監視・制御」設計図になります。

Stealth mode

Stealth Modeは、IP設定を変更することなく、既存のサブネット内の1つまたは複数のローカルクライアント(たとえば、プロダクションネットワーク内のController・IO)を、不要なネットワークアクセスから保護するために使用される。 そのために、デバイスは2つのネットワーク・インターフェイス(ネットゾーン)を介してクライアントと周囲のサブネットの間に追加され、クライアントとの間のすべてのデータ・トラフィックがデバイスを経由し、監視するようにルーティングされます。

接続されているクライアントのネットワーク構成を変更する必要はありません。サーバーサービスのDHCP、NTP、SNMP、DNSサーバーは、デバイス上で停止されます。デバイスのセキュリティおよびファイアウォール機能は、通常、受信およびルーティングされたデータトラフィックに適用されます。

ファクトリーオートメーションでは、SCADA(監視制御およびデータ収集)システム、PLC(プログラマブル・ロジック・コントローラー)、その他の重要な製造システムなどの産業用制御システム(ICS)のセキュリティを強化する上で重要な役割を果たすことができます。

✓パケット・フィルタリングとレスポンス制御

Stealth modeのデバイスは、未承認のネットワークトラフィックに応答しません。例えば、外部のエンティティがオープン・ポートのためにネットワークをスキャンしようとした場合、ファイアウォールは「クローズ」または「フィルタリング」メッセージで応答するのではなく、これらの要求を無視します。この応答の欠如により、攻撃者はどのサービスやデバイスがアクティブであるかを判断することが難しくなります。

✓セキュリティ強化

ネットワークサービスやデバイスを隠すことで、ステルスモードは、攻撃を試みる前に情報を収集するために攻撃者が一般的に使用する偵察活動から重要なシステムを保護するのに役立ちます。

✓情報露出の制限

Stealth modeは、外部に公開される情報量を制限します。ポートの状態やデバイスの存在を明らかにする代わりに、効果的に「隠す」効果を生み出し、攻撃者にとってネットワークが魅力的でなくなります。

Stealth modeのメカニズム

✓IP Address Hiding:

ファイアウォールをStealth modeに設定することで、特定のIPアドレスが外部のネットワークスキャンで認識されないようにすることができます。これは、重要なデバイスのIPアドレスが直接アクセスの試みから隠されたままであることを意味します。

✓Blocking ICMP Requests:

Stealth modeでは、ICMPエコー・リクエスト(例えばpingコマンド)をブロックすることができます。これは、攻撃者がデバイスが生きているかどうかを確認するためにpingを送ろうとしても、応答がないことを意味します。

✓Non-Response to Connection Attempts:

Stealth modeのデバイスは、ポートが開いているか閉じているかを示す代わりに、単に接続要求に応答しません。

Stealth modeの使用例

✓重要インフラの保護

重要なインフラが稼働している環境(産業環境のSCADAシステムなど)では、外部からのサイバー脅威に対する保護レイヤーを追加することができます。

✓セキュリティ態勢の改善

全体的なセキュリティ態勢の強化を目指す組織は、ファイアウォールやセキュリティ・デバイスにStealth modeを導入することで、攻撃者を抑止し、偵察成功のリスクを低減することができます。

✓規制の遵守

特定の業界では、厳格なセキュリティ対策を含むコンプライアンス基準を満たすことが求められます。Stealth modeの活用は、こうした規制要件を満たすのに役立ちます。

✓偵察攻撃に対する抑止力

サイバー攻撃者はしばしば、ネットワーク内の脆弱性を発見するために偵察を行います。Stealth modeはネットワーク・デバイスの可視性を低下させ、どのサービスが利用可能か、どのデバイスがオンラインであるかなど、攻撃者がシステムに関する情報を収集することを困難にします。

✓ネットワーク・セグメンテーションの強化

ファクトリーオートメーションでは、ネットワークを個別のゾーン(生産用、管理用など)にセグメント化することが重要です。ステルスモードは、許可されたデバイスのみが相互に通信できるようにすることで、このセグメントを強制し、潜在的なクロスネットワーク攻撃を防ぎます。

✓モニタリングとアラート

Stealth modeで動作中も、ネットワーク・セキュリティ・デバイスはトラフィック・パターンを監視し、不正アクセスの試みをログに記録することができます。不審なアクティビティに対してはアラートを発し、デバイスの存在を明らかにすることなく迅速に対応することができます。

Stealth modeの限界

すべての機能にもその限界を知ることが大事です。Stealth modeはセキュリティに関して大きなメリットをもたらすが、独立したソリューションではありません。Stealth modeはネットワークの特定の要素を隠しますが、データを暗号化したり、あらゆる形態の攻撃(DDoS攻撃など)から保護することはできません。

Start it!

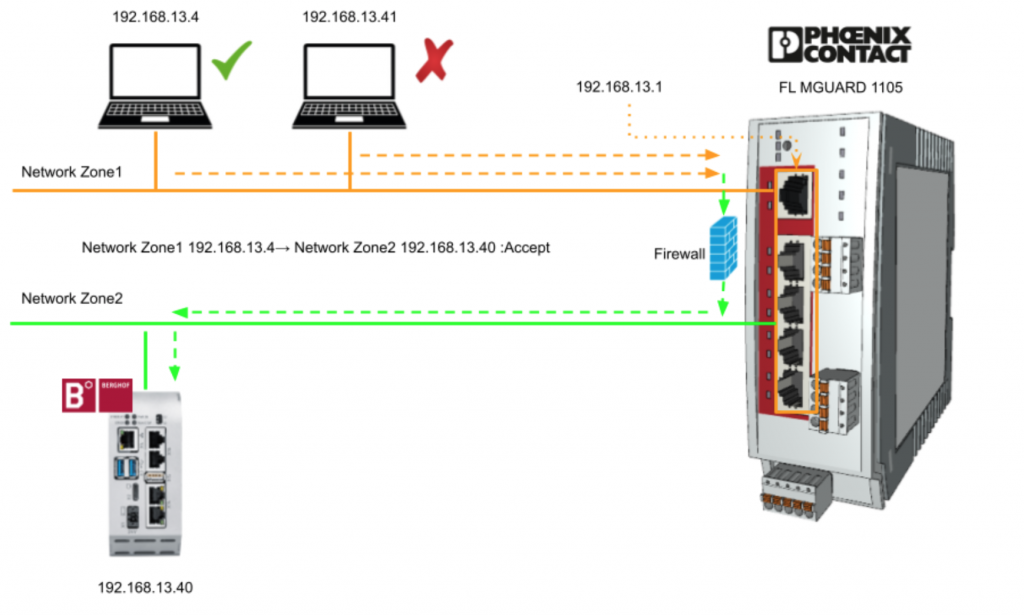

それではPhoenix ContactのSecurity Router FL MGUARD 1105でStealth モード構成を設定しましょう。下図ではNetwork Zone1(OFFICEエリア)には自分のPCがあり、 FL MGUARD 1105のXF1に接続しています。そしてNetwork Zone2(OTエリア)にはBerghof社のRaspberry Controllerが配置されます。

これから自分のPCでBerghof社のRaspberry ControllerのWeb Serverにアクセスしていきます。

Configure Interface

最初にPhoenix ContactのSecurity Router FL MGUARD 1105のネットワークインタフェースを設定します。

Phoenix ContactのSecurity Router FL MGUARD 1105のWeb Serverにアクセスし、Interfaces>Interfaces>Stealthに設定しましょう。

画面からManagement IPアドレスの設定のみに変わっているので、アプリケーションに合わせてIPアドレスを設定しましょう。

そのManagement IPアドレスはデバイスがステルスモードで到達可能で、管理可能な IP アドレスになります。その管理IPアドレスは、すべてのネットワークインターフェース(ネットゾーン)で利用可能です。

注意するのはデバイスにアクセスするために現在使用しているIPアドレスを変更すると、コンフィギュレーションが保存された後、デバイスはこのアドレスで利用できなくなります。変更後の IP アドレスでログインし直してください。

Firewall

次はFirmwallの設定を行います。今回の例では192.168.13.4のIPアドレスのみが192.168.13.40にアクセスすることを制限します。

Security Router FL MGUARD 1105のWeb ServerからFirwall>RulesのTabを開きます。

下図のようなRulesを追加します。

先ほど追加したRulesは192.168.13.4ー>192.168.13.40のアクセスを許可するような設定を行いました。

今回はデバイスのアクセスLogも記録したいので、LogのCheck Boxを入れ、設定を保存しましょう。

Result

最後に自分のPCのIPアドレスを192.168.13.4を設定すれば、Berghof ControllerのWeb Serverをアクセスできます。

Logging画面にもPackages通過成功の履歴が残されています。

次はPCのIPアドレスを変更し、もう一回Berghof ControllerのIPアドレス 192.168.13.40をアクセスしてみます。

下図のように、192.168.13.41はFirmwallのルールに通過可能の設定していませんので、当然リクエストはBerghof Controllerに到達できません。